Network Source는 특정Cloud Resource에 대한 접근이나 OCI Console에 로그인 시 IP기반 접근제어를 설정할 수 있다.

(Network Source는 Tenancy(Root Compartment)에서만 생성이 가능)

> 특정Cloud Resource에 대한 접근제어(Legacy IAM, New IAM에서 모두 가능)

Policy에서 Network Source를 사용한 접근제어설정을 할 수 있다.

(특정 OCI Resource에 대한 접근을 IP기반으로 제어)

예시)

요청이 Accessible-ip라는 Network Source에서 지정한 IP 주소에서 시작된 경우에만 "CorporateUsers" 그룹의 사용자가 ObjectStorage 리소스에 액세스하도록 제한:

allow group CorporateUsers to manage object-family in tenancy where request.networkSource.name='Accessible-ip'

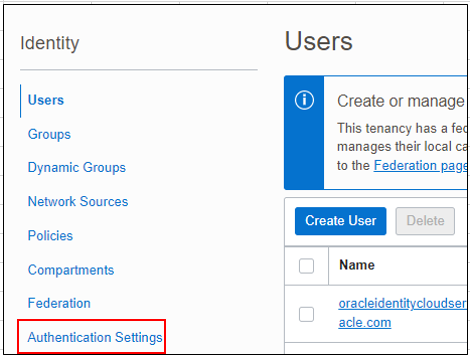

> OCI Console에 로그인 시 접근제어(Legacy IAM)

OCI Console에 로그인 시 접근제어는 Authentication Settings에서 접근을 허용할 Network Source를 지정하여 설정한다.

Network Source에 대해 더 자세한 내용은 아래Link를 참고하세요

https://docs.oracle.com/en-us/iaas/Content/Identity/Tasks/managingnetworksources.htm

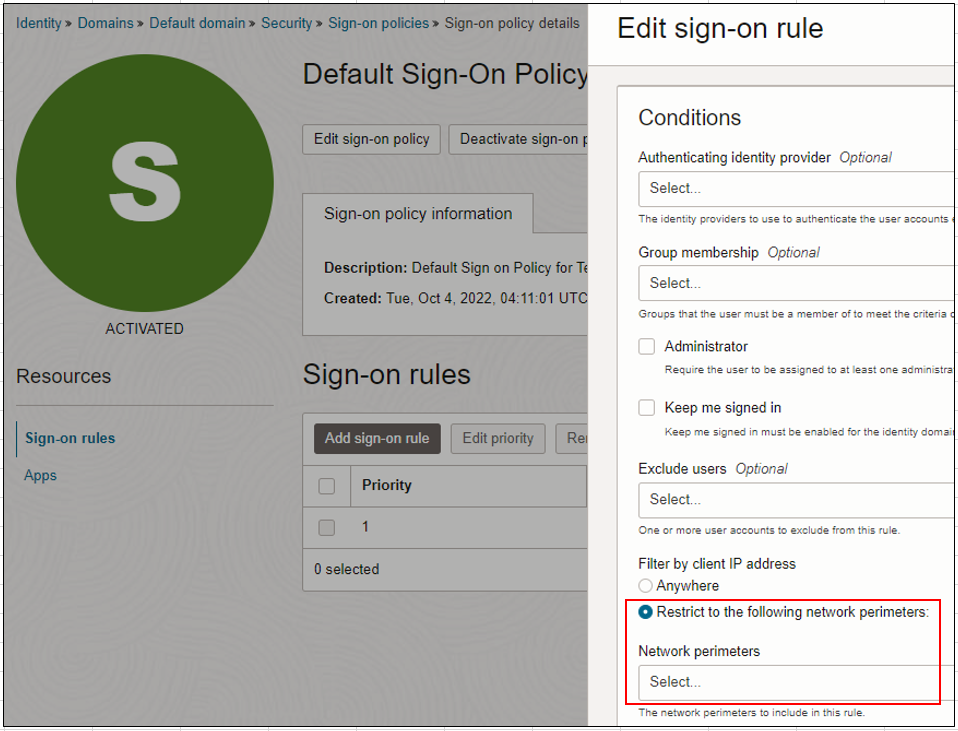

> OCI Console에 로그인 시 접근제어(new IAM)

new IAM에서는 Network Source를 사용하여 OCI Console에 접근제어를 설정할 수 없다.

new IAM에서 OCI Console에 대한 접근제어를 설정하려면 Network Perimeters(blacklist방식)를 사용해야 한다.

Managing Network Perimeters

For security purposes, identity domain administrators, security administrators, and application administrators can define network perimeters in an identity domain. A network perimeter contains a list of IP addresses. This section contains the following top

docs.oracle.com

작성자: 손창호(primelyson@gmail.com) / Cloud Engineer, 정보시스템감리사, DAP, PIA

개인의 시간을 할애하여 작성된 글로서 글의 내용에 오류가 있을 수 있으며, 글 속의 의견은 개인적인 의견입니다.

'6. 보안 Security' 카테고리의 다른 글

| Object Storage 변경로그조회 (0) | 2023.02.17 |

|---|---|

| IAM with Identity Domain (0) | 2023.02.14 |

| Compartment Quotas (0) | 2023.01.30 |

| DataSafe - Activity Auditing (0) | 2023.01.04 |

| DataSafe - User Assessment (0) | 2023.01.04 |

댓글