Cloud Host(Compute)를 평가 및 모니터링하여 패치가 적용되지 않은 취약성 및 Public Port로 인한 위험을

스캔한다.

> Scanning Service는 다음 유형의 보안문제들을 식별하는데 활용할 수 있다.

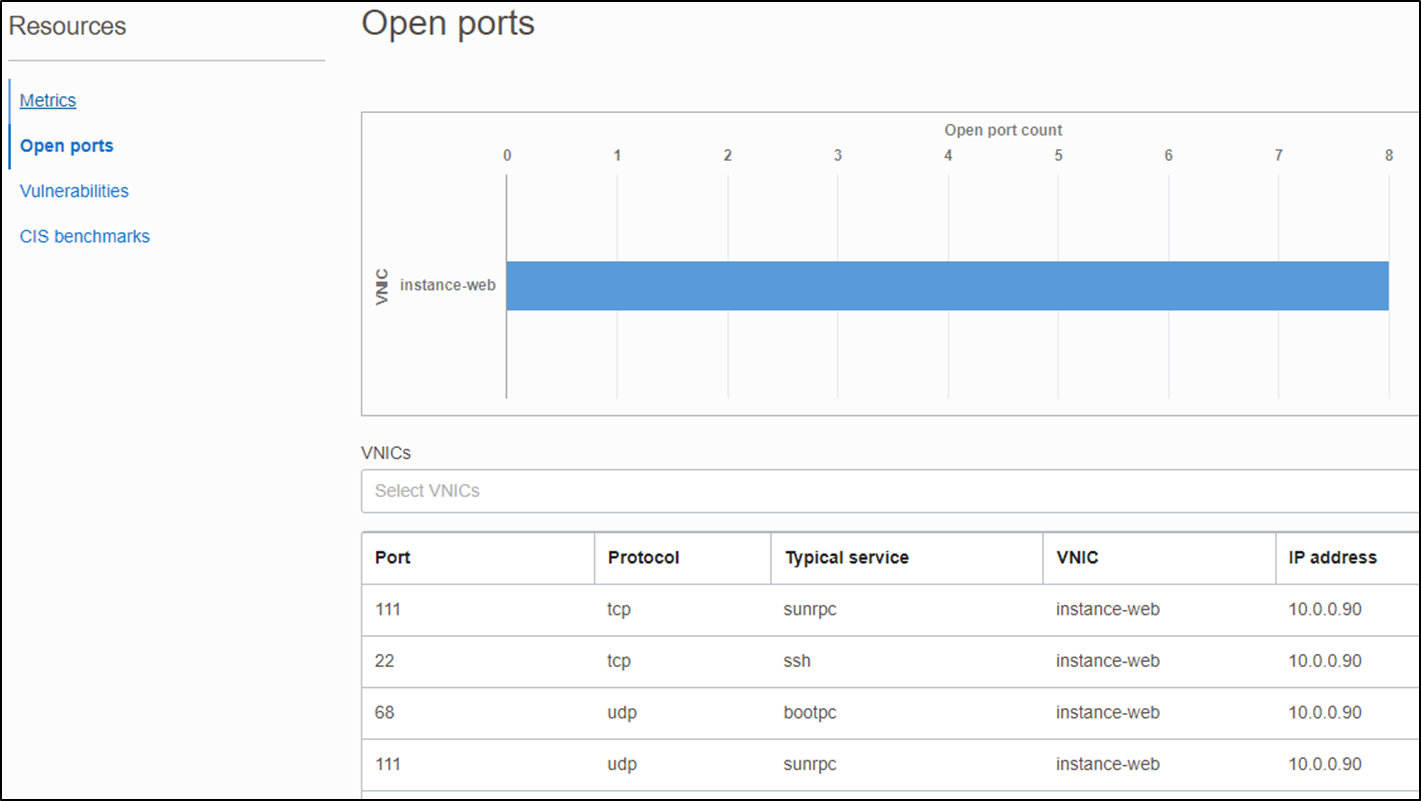

- 의도하지 않게 열려있는 Port

- 취약점 해결을 위해 업데이트 및 패치가 필요한 OS packages

- 해커가 악용할 수 있는 OS설정

- Center for Internet Security (CIS)가 발표한 업계표준벤치마크 위반

https://www.cisecurity.org/benchmark/oracle_cloud

- log4j와 spring4shell 같은 third-party applciation 취약점

1. Policy설정

> Service policy

Allow service vulnerability-scanning-service to manage instances in tenancy

Allow service vulnerability-scanning-service to read compartments in tenancy

Allow service vulnerability-scanning-service to read vnics in tenancy

Allow service vulnerability-scanning-service to read vnic-attachments in tenancy

> User Group policy

- Vulnerability Scanning을 사용할 User에 권한부여(User가 가진 UserGroup에 권한부여)

Allow group SecurityAdmins to manage vss-family in tenancy

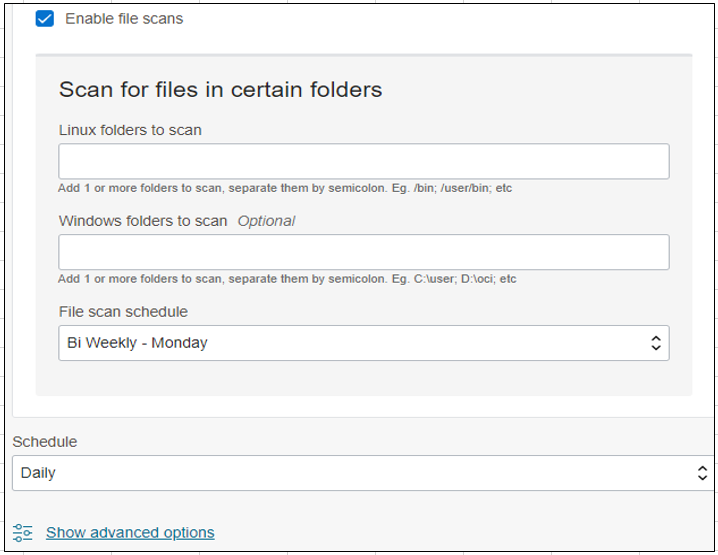

2. Scan Recipe생성

Scan을 위한 조건을 생성한다.

- Public IP port scanning

- Agent based scanning

> Compute Scan Recipes

* Public IP port scanning

- check for open ports using a network mapper that searches your public IP addresses

* Agent-based scanning

- Check for open ports on all attached VNICs , including VNICs for both public and private IP addresses

- Check for OS vulnerabilities like missing patches

- Check for compliance with industry-standard benchmarks published by the Center for Internet Security (CIS)

- Check for vulnerabilities in third-party application files

Vulnerability Scanning을 사용하기 위해선 아래 Agent가 활성화되어 있어야 한다.

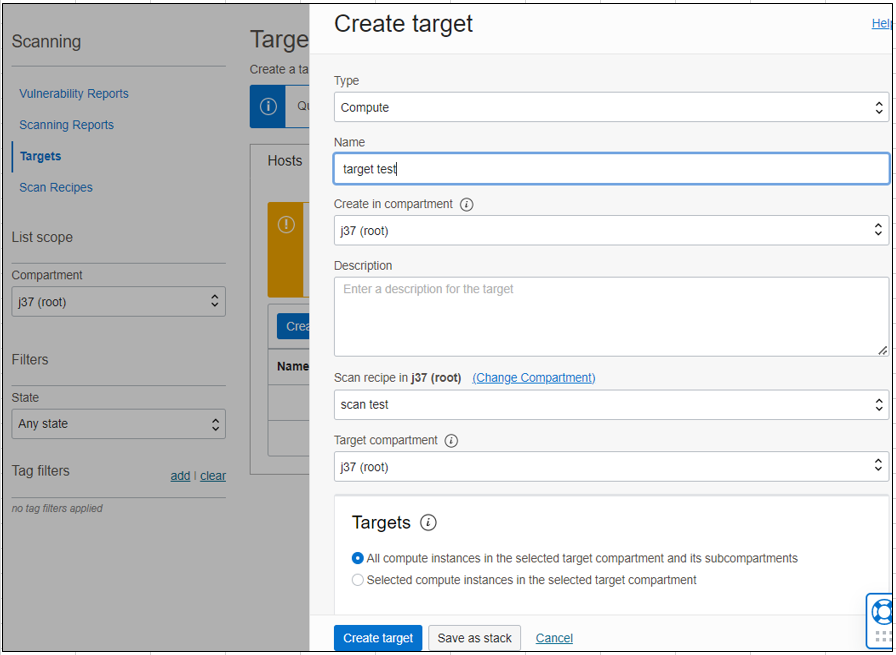

3. Target 생성

Scan할 대상의 범위(특정 Compartment내 Instance)를 설정한다.

Target에 대해 취약점 스캔을 하는데 15분정도 소요된다.

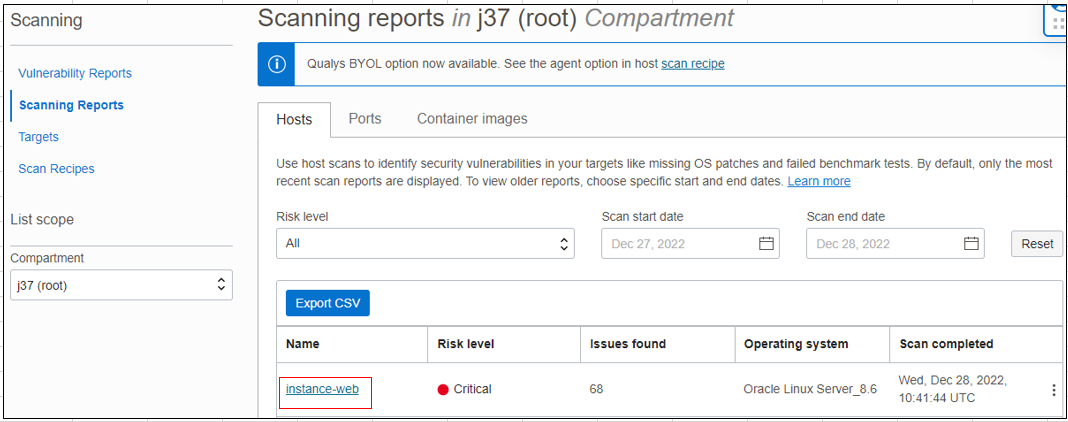

4. Scanning Reports

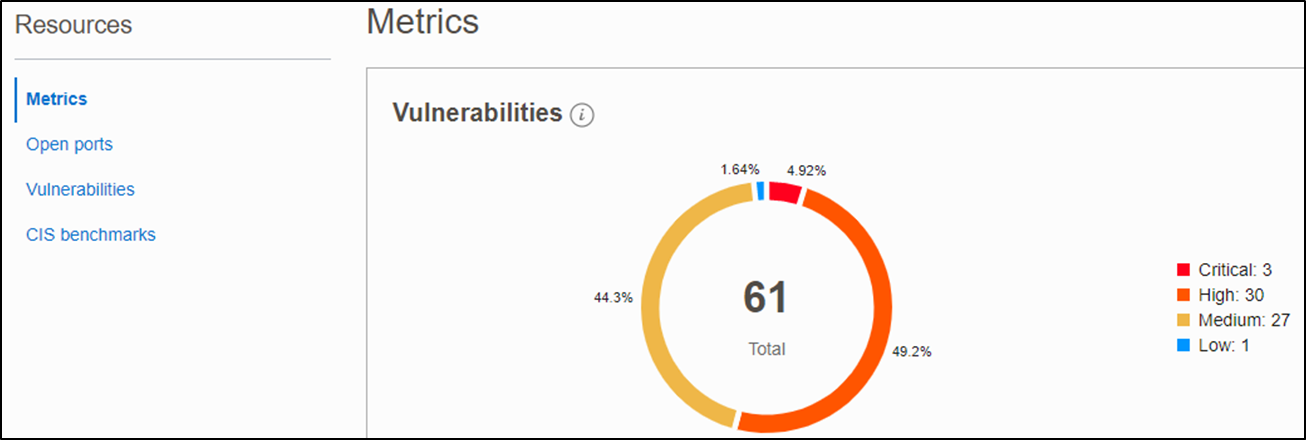

5. Cloud Guard에서 조회

OCI Configuration Detector Recipe내에 아래 세개의 scan detector rule을 Enabled시키면 Vulnerability Scanning에서 스캔된 취약점을 Cloud Guard에서 Problems으로 조회할 수 있다.

6. Price

Free

참고

- https://learnoci.cloud/how-to-use-vulnerability-scanning-in-oci-d01db481a907

- https://docs.oracle.com/en-us/iaas/scanning/home.htm

작성자: 손창호(primelyson@gmail.com) / Cloud Engineer, 정보시스템감리사, DAP, PIA

개인의 시간을 할애하여 작성된 글로서 글의 내용에 오류가 있을 수 있으며, 글 속의 의견은 개인적인 의견입니다.

'6. 보안 Security' 카테고리의 다른 글

| DataSafe (0) | 2023.01.04 |

|---|---|

| OS Management (0) | 2023.01.03 |

| Cloud Guard (0) | 2022.12.19 |

| Traffic Management - failover (0) | 2022.12.19 |

| Data Safe - Data Masking (0) | 2022.12.14 |

댓글