WAF는 악의적이고 원하지 않는 인터넷 트래픽으로부터 응용프로그램을 보호한다.

WAF Policy를 이용하려면 Application Load Balancer이 필수적으로 사용되어야 한다.

(OCI내 Application에 WAF를 적용하려는 경우 WAF Policy방식의 WAF사용을 권장)

반드시 일정기간 check모드로 WAF log를 분석한뒤 오탐을 예외처리하고 block모드로 설정해야 WAF를 통한 공격방어가 가능합니다.

Application Load Balancer없이 WAF를 사용하려면 아래 Link 참조

https://oracle-cloud.tistory.com/entry/WAF%EC%84%A4%EC%A0%95-Edge-Policy

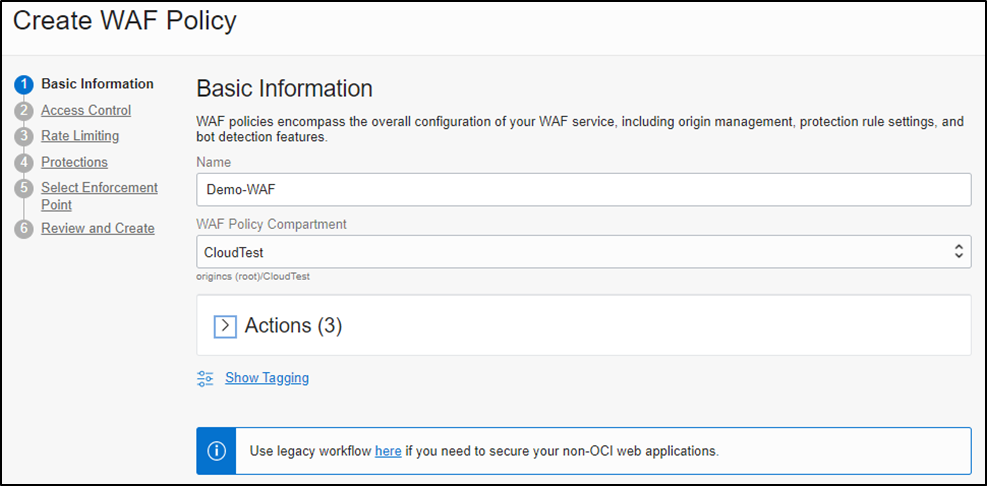

1. Create WAF

WAF에 의해서 packet이 check되는 순서는 1) access controls 2) rate limiting 3) protections 순으로 처리가 된다.

> Rule Action: 패킷처리 방식

- Check: 규칙실행을 중지하고 않고 Log로 남김

- Allow: 허용이 되었으므로 뒤의 모든 Rule을 Skip

- Return HTTP response: HTTP 요청 또는 HTTP 응답의 모든 추가 처리를 종료하고 미리 정의된 HTTP 응답을 반환

2. Setup Access Control

Access Control에서는 아래와 같은 Condition Type에 대해 Access Rule을 설정할 수 있다.

Request Contorl과 Response Control별로 설정이 가능하다

> Request Control의 Condition Type

> Response Control의 Condition Type

한국에서만 접속가능하게 설정해보자

- Rule Action에서 Check, Allow, Return HTTP response 선택가능하다.

- Default Action에서 Allow, Return HTTP response 선택가능하다.

Show Advanced Controls을 누르면 아래처럼 Code기반으로 설정가능하다

Conditions을 code기반으로 설정하는 방법은 아래Link를 참고한다.

https://docs.oracle.com/en-us/iaas/Content/WAF/Concepts/understanding_conditions.htm

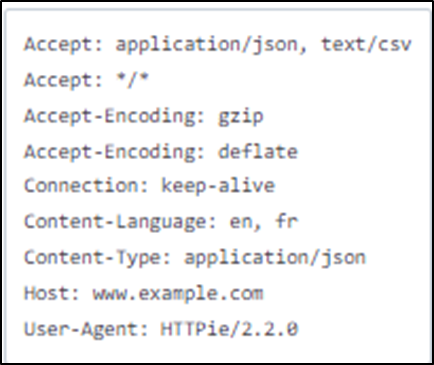

예1) content type이 request header일때

위에 처럼 설정했을때 User-Agent에 아래의 값들이 있을때 true를 리턴한다.

'BOT', 'testbot', 'Botddos'

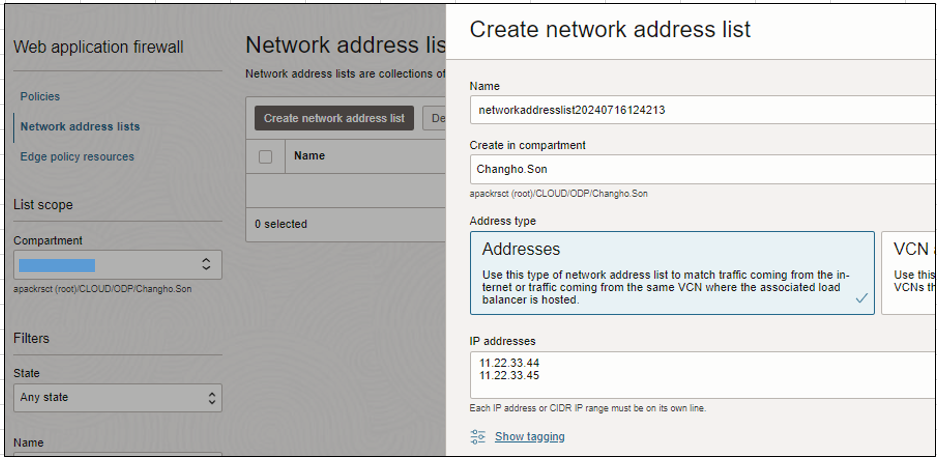

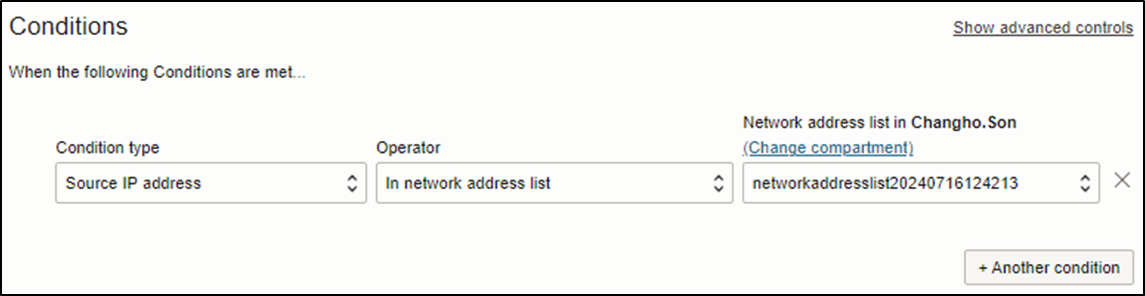

예2) content type이 source IP일때 network address list설정을 통해 여러 source ip를 등록할 수 있다.

Network address list에서 block할 IP들을 추가한 다음 WAF설정시 아래처럼 적용할 수 있다.

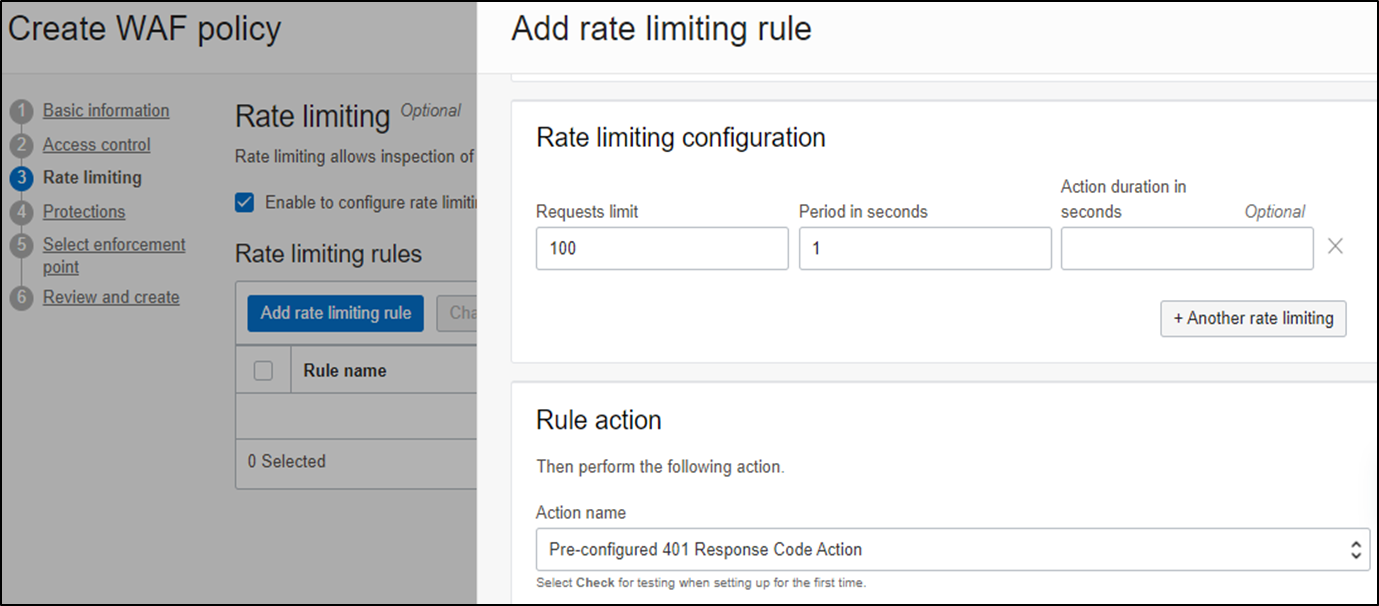

3. Rate Limiting

속도 기반 규칙을 사용하여 과도한 요청을 보내는 IP 주소의 요청을 일시적으로 차단할 수 있다.

아래설정은 동일Client에게 1초간 100회 접속이후부터 Block

(즉, 1초내 99회까지 접속허용, Action duration으로 Block기간 지정가능)

- Request Limit: Enter the maximum number of requests made.

- Period in Seconds: Enter the number of seconds passed.

- Action Duration in Seconds: Enter the duration of the block action in seconds

- Rule Action에서 Check, Return HTTP response 선택가능하다.

예시)

- Requests limit: 3

- Period in seconds: 10

- Action Duration: 0

=> 10초내 3번째 Click시 401리턴, 10초후 초기화 즉 2번 접속가능해짐

=> Action Duration을 30으로하면 30초동안 401리턴

설정 Guide) condition에서 static contents를 제외처리하고 아래처럼 2단계로 설정

- WAF Log에서 분리되어 검출되도록 별도 rule로 등록

1. 단기 버스트억제(초단위 급격한 DDoS공격)

- Request Limit: 60, Period in seconds: 1, Action duration: 60

2. 장기지속공격억제(느리지만 꾸준히 때리는 DDoS공격)

- Request Limit: 1200, Period in seconds: 60, Action duration: 300

4. Setup Protection Rule

다양한 Protection Rule을 추가할 수 있다(Rule이 추가된다고 비용이 추가되지 않는다)

Requestion Protection Rule은 필요에 따라 여러개 추가할 수 있다.

(추가된 Request Protection Rule은 등록된 순서대로 처리되지 않을 수 있다.)

- Protection Rule에 해당하는 패킷인 경우 Block하지 않고 Log로만 기록하려면 Rule Action을 Check로 설정한다.

- 특정Packet에만 Body inspection을 적용하려면 optional인 Condition을 활용한다.

- Rule Action에서 Check, Return HTTP response 선택가능하다

- Log에서 아래처럼 Block된 Packet에서 MatachedRule정보 확인가능

- WAF Log

- 각 Protection capabilities에 default action과 다르게 설정할 수 있다.

아래처럼 default action을 response code action으로 설정하면 각 Protection capabilities에서 change action을 통해 check action으로 변경할 수 있다.

- 오탐을 줄이기 위한 Collaborative rules

| Rule ID | Rule Name | 하위Rule (Rule별 weight 4점, threshold 10점) |

| 9420000 | SQL Injection (SQLi) Collaborative Group - SQLi Filters Categories | 9421000, 9421400, 9421600, 9421700, 9421900, 9422200, 9422300, 9422400, 9422500, 9422700, 9422800, 9422900, 9423200, 9423500, 9423600, 9421100 |

| 9410000 | Cross-Site Scripting (XSS) Collaborative Group - XSS Filters Categories | 9411000, 9411100, 9411200, 9411300, 9411400, 9411600, 9411700, 9411800, 9411900, 9412000, 9412100, 9412200, 9412300, 9412400, 9412500 |

| 9330000 | PHP Injection Attacks Collaborative Group - PHP Filters Categories | 9331000, 9331100, 9331200, 9331300, 9331400, 9331500, 9331600, 9331700, 9331800, 9331510, 9331310, 9331610, 9331110 |

| 9320001 | Remote Code Execution (RCE) Collaborative Group - Windows RCE Filter Categories | 9321100, 9321150, 9321200, 9321400 |

| 9320000 | Remote Code Execution (RCE) Collaborative Group - Unix RCE Filter Categories | 9321000, 9321050, 9321300, 9321500, 9321600 |

| 9300000 | Local File Inclusion (LFI) Collaborative Group - LFI Filter Categories | 9301000(2점), 9301100, 9301200, 9301300 |

- weight, threshold 변경하기: threshold를 8로 변경

- oci_waf metric(request, traffic, bandwidth, detect)를 이용해 Alarm을 등록할 수 있다.

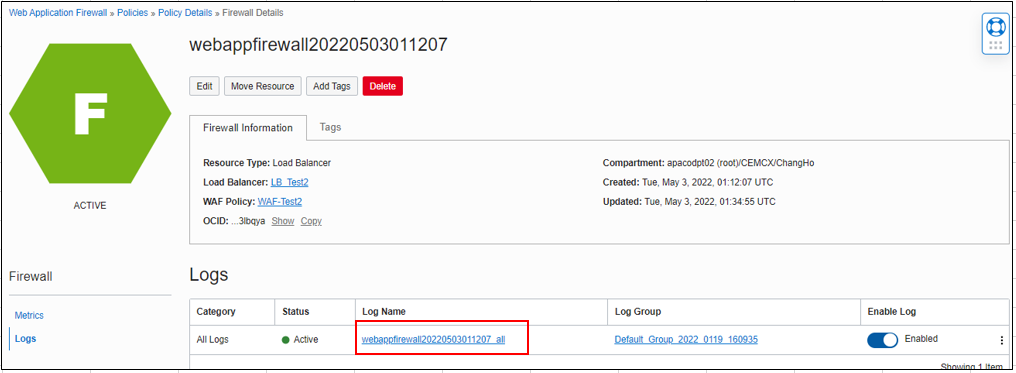

5. WAF를 적용할 Load Balancer 설정

6. WAF Log 조회

> Logging Query Syntax

https://docs.oracle.com/en-us/iaas/Content/Logging/Reference/query_language_specification.htm

> WAF Log

https://docs.oracle.com/en-us/iaas/Content/Logging/Reference/service_log_reference.htm

{

"datetime": 1754548382377,

"logContent": {

"data": {

"action": "allow", -- allow or block

"backendStatusCode": "200",

"clientAddr": "211.111.222.3",

"countryCode": "kr",

"host": "aa.test.co.kr", -- request header의 host

"listenerPort": "443",

"request": {

"agent": "Mozilla/5.0 (Windows NT 10.0; ...",

"cookie": "...",

"httpVersion": "HTTP/1.1",

"id": "612650638f43a1d8011111c",

"method": "GET",

"path": "/index.php?sl=../../../../../../../etc/passwd%00",

"referrer": "https://aa.test.co.kr/action.do", -- 어느 페이지에서 링크/스크립트/요청을 타고 여기까지 왔는지 표시

"time": "0.001" -- 백엔드로 요청을 보내기 전까지 WAF가 요청을 처리하는 데 걸린 시간

},

"requestAccessControl": {

"matchedRules": "accesscontrol-rule01"

},

"requestProtection": {

"matchedData": "Matched Data: etc/passwd found within ARGS:sl: ../../../../../../../etc/passwd;Matched Data: etc/passwd found within ARGS:sl: ../../../../../../../etc/passwd...",

"matchedIds": "9321600_v002;930120_v002;9301000_v002;9301100_v002;9301200_v002;9300000_v002",

"matchedRules": "protectionrule01"

},

"requestRateLimiting": {

"matchedRules": "RateLimitingRule01"

},

"response": {

"backendTime": "0.001",

"code": "200",

"contentType": "application/x-javascript",

"size": "11377"

},

"responseProtection": {},

"responseProvider": "10.0.1.11:8000",

"timestamp": "2024-08-07T06:33:02Z"

},

"id": "a51dda6c-6271-4719-11111111111111-waf-2188252",

"oracle": {

"compartmentid": "ocid1.compartment.oc1..aaaaaaaahpzcsqlc4ymka57u7n~",

"ingestedtime": "2025-08-07T06:33:10.987Z",

"loggroupid": "ocid1.loggroup.oc1.ap-seoul-1.amaaaaaabvntsraa4slvt~",

"logid": "ocid1.log.oc1.ap-seoul-1.amaaaaaabvntsraaamzpt5d44a6key2~",

"resourceid": "ocid1.webappfirewall.oc1.ap-chuncheon-1.amaaaaaabvnt~", -- WAF Policy가 적용된 LB의 WAF엔진

"tenantid": "ocid1.tenancy.oc1..aaaaaaaa2v7czs5p6pctwel54ygy41~"

},

"source": "LB-test", -- WAF Policy가 적용된 LB

"specversion": "1.0",

"subject": "",

"time": "2024-08-07T06:33:02.377Z",

"type": "cohttp://m.oraclecloud.loadbalancer.waf"

},

"regionId": "ap-seoul-1"

}

> requestProtection의 matchedIds설명

"9321600_v002;930120_v002;9301000_v002;9301100_v002;9301200_v002;9300000_v002"

- 9321600_v002: Collab rule 9320000의 하위Rule

- 930120_v002: 930120 rule에 매칭

- 9301000_v002;9301100_v002;9301200_v002: Collab rule 9300000의 하위Rule(각 4점)

- 9300000_v002: 하위Rule의 합이 threshold(12)를 넘어 9300000 rule에 매칭

7. WAF Log를 Logging Analytics와 연동 시 사용할 수 있는 WAF용 Dashboard추가

> Monitoring OCI WAF with Logging Analytics

https://blogs.oracle.com/observability/post/monitoring-oci-waf--la

> Dashboard파일 Upload

먼저 각 Dashboard 파일에 있는 COMPARETMENT_ID를 본인환경의 정보로 변경한다.

변경을 했으면 Cloud Shell로 파일을 Upload한다.

> Dashboard 설치

oci management-dashboard dashboard import --from-json file://WAF_Access_rule_and_Rate_limiting.json

oci management-dashboard dashboard import --from-json file://WAF_Activity_Overview.json

oci management-dashboard dashboard import --from-json file://WAF_Protection_Rules.json

> Dashboard 확인

Log를 Logging Analytics와 연동하는 방법은 아래Link를 참고하세요

8. WAF 비용

무료 : 첫 번째 WAF Instance 인 경우, 최초 10million (1000만)건의 Incoming Request

유료 : 두 번째 WAF Instance 부터 월 $5, 1000만건 이후의 매 100만건 Incoming Request 마다 월 $0.6 부과

> 더 세부적인 내용은 아래 Link를 통해 확인하세요

https://docs.oracle.com/en-us/iaas/Content/WAF/home.htm

https://blogs.oracle.com/observability/post/monitoring-oci-waf--la

작성자: 손창호(primelyson@gmail.com) / Cloud Engineer, 정보시스템감리사, DAP, PIA

개인의 시간을 할애하여 작성된 글로서 글의 내용에 오류가 있을 수 있으며, 글 속의 의견은 개인적인 의견입니다.

'6. 보안 Security' 카테고리의 다른 글

| CVE-2022-21503에 대한 고객 알림을 받은 경우 (0) | 2022.06.21 |

|---|---|

| IDCS User 관리 (0) | 2022.05.16 |

| IAM User 관리 (0) | 2022.05.16 |

| ISMS 세부점검항목별 OCI보안기능 (0) | 2022.05.13 |

| WAF 설정 - Edge Policy (0) | 2022.05.09 |

댓글